En tant que scientifique des données et expert en sécurité, Stephan Jou, qui est directeur des techniques informatiques au sein de la société de cybersécurité Interset basée à Ottawa, œuvre à protéger les sociétés de toute taille des cyberattaques internes et externes dont l'objectif est de détruire ou de dérober des droits de propriété intellectuelle, des secrets commerciaux ou des fichiers confidentiels. La première étape pour protéger votre entreprise, expliquait-il, consiste à prendre du recul et à s'interroger sur ce que l'on ne peut se permettre de perdre.

L'ICM : Parlez-nous d'Interset et de votre rôle au sein de la société.

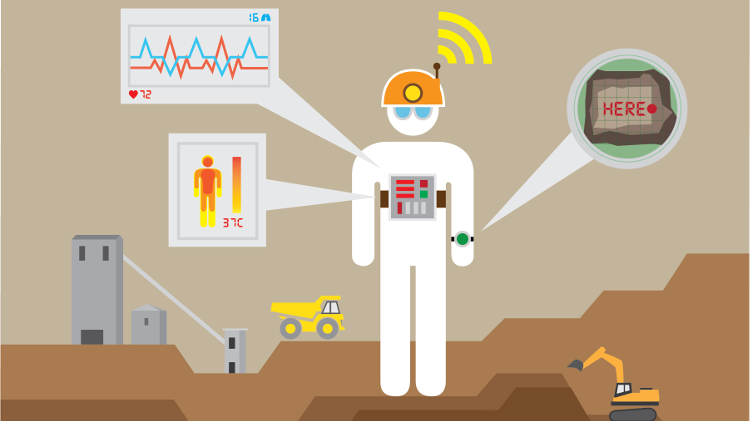

M. Jou : Je suis responsable des équipes d'ingénierie, des sciences des données et d'assurance de la qualité. Chez Interset, notre travail consiste à attraper les « méchants » à l'aide des mathématiques. Travailler dans une grande entreprise revient à se trouver dans un organisme, un écosystème de machines et d'utilisateurs, lesquels utilisateurs se connectent à des comptes ; certaines activités, comme la connexion ou la déconnexion, peuvent être contrôlées au sein de l'organisation. Les machines communiquent d'une certaine manière, tout comme les comptes qui interagissent avec les applications. Les modèles statistiques permettent d'apprendre ces règles, ce qui est important lorsqu'une personne se connecte et se fait passer pour quelqu'un d'autre dans le seul but de détruire ou de voler. Ceci apparaît comme une aberration dans la signature. Ainsi, nous détectons ces anomalies par les mathématiques et fournissons des solutions pour éviter ces attaques.

L'ICM : À notre époque, de quel genre de cyberattaques les sociétés canadiennes sont-elles victimes ?

M. Jou : De nos jours, on s'inquiète beaucoup des attaques liées au harponnage et au hameçonnage (voir encadré). Prenons par exemple une personne qui se connecte comme un employé, Christopher, mais n'est pas réellement Christopher. Ces attaques sont difficiles à gérer ; malgré les pare-feux et le contrôle de l'accès, qui sont très efficaces, si un utilisateur non autorisé lance des applications autorisées et accède à des données autorisées, toutes ces méthodes de pare-feux ne s'avèreront pas très efficaces. Ainsi, on est confrontés à un grand nombre de cas d'abus liés à des comptes compromis. D'après certaines estimations, plus de 90 % de toutes les attaques impliqueront à un moment ou à un autre un utilisateur compromis.

L'autre type d'attaque très courant implique une menace interne, à savoir lorsqu'une personne au sein même de l'entreprise en est à l'origine. Des employés mécontents peuvent chercher à dérober des secrets commerciaux en les transmettant à un concurrent. Aussi effrayant que cela puisse paraître, cette action est condamnable par le gouvernement. Certains État-nations, dont la Chine fait malheureusement partie, sont bien connus pour leur rôle dans ces actions, et ils dérobent la propriété intellectuelle de sociétés concurrentes. Ces attaques sont les plus courantes, et elles ne cessent d'augmenter, notamment cette année.

L'ICM : Une société minière ou d'extraction des ressources sera-t-elle davantage vulnérable à certaines attaques, ou ces dernières sont-elles plus ou moins identiques quelle que soit l'industrie ?

M. Jou : Les types d'attaques sont plus ou moins identiques. Certaines sociétés minières seront plus vulnérables que, par exemple, des banques ou des sociétés du secteur financier, car elles ont moins d'expérience en la matière que les sociétés spécialisées dans la sécurité des technologies de l'information. Je n'en connais pas la raison première. En général, la société ne créera un [emploi spécifiquement dédié à la « sécurité de l'Internet »] que si elle a subi une infraction ou si elle est consciente des dangers d'une cyberattaque. Mais une grande partie du problème réside dans le fait que les infractions ne sont que rarement communiquées, surtout en ce qui concerne les menaces internes, car personne ne souhaite exposer au grand jour qu'un de ses employés lui a dérobé des informations. Ainsi, les sociétés taisent souvent ce genre d'événements.

L'ICM : Le fait de ne pas déclarer ces attaques serait donc, selon vous, la raison pour laquelle d'autres sociétés sont confrontées à un certain risque ?

M. Jou : Absolument. On ne révèle souvent que les cas de très lourdes infractions, particulièrement si elles sont découvertes par le FBI ou la GRC. Dans certains cas, notamment lorsqu'une cyberattaque implique des données d'identification personnelle/nominatives (par exemple des numéros de carte bancaire), ou si les pertes financières sont importantes, la société est contrainte par la loi de déclarer l'attaque. Dans d'autres circonstances, elles ne seront pas communiquées.

L'ICM : Pouvez-vous citer des exemples récents d'attaques subies par des sociétés minières ou d'extraction des ressources, ainsi que le procédé utilisé par les attaquants ?

M. Jou : Certainement. Une société d'ingénierie, l'une des plus grandes sociétés d'Amérique du Nord, a été victime d'une infraction majeure sur une période de sept semaines. Les attaquants ont réussi à contourner le pare-feu. Une fois qu'ils ont pénétré le système, ils ont passé beaucoup de temps à sonder le réseau et à chercher d'autres machines auxquelles ils pouvaient se connecter. Une fois connectés à toutes ces machines, les attaquants avaient accès à des données financières, des bases de données, des fichiers de clients et d'employés, des numéros de cartes bancaires, des documents de référence, à tout ce qu'ils souhaitaient.

Les attaquants font leur possible pour que l'intervalle de temps entre le vol des données et leur copie soit aussi court que possible, de manière à ce que l'équipe du pare-feu n'ait pas le temps de s'en rendre compte. Dans ce cas précis, ils ont déplacé les données sur un serveur unique, les ont compressé en un seul fichier et les ont téléchargé sur leur centre de contrôle, où l'un de leurs serveurs était prêt à recevoir les données. Tout s'est passé très calmement, et la société n'a pu se rendre compte de l'attaque à temps.

L'ICM : Comment une société peut-elle prévenir ce genre d'attaque ?

M. Jou : Il est terriblement important de chercher des mouvements anonymes suspects en interne avant qu'il ne soit trop tard. Comparons ces attaques à un cambriolage ; si quelqu'un pénètre chez vous par effraction, vous pouvez essayer de l'attraper lorsqu'il ouvre la porte, ou lorsqu'il s'enfuie dans son camion. Mais le meilleur moment pour l'attraper est lorsqu'il est en train de vous cambrioler, dans votre maison. L'intervalle entre le cambriolage et le moment où le voleur s'échappe est très bref. Les pare-feux recherchent des connexions suspicieuses et des données quittant le système. Nous nous sommes cependant rendus compte que la meilleure façon de détecter ces attaquants est lorsqu'ils passent toute l'année « sous votre toit ». Ils passent beaucoup de temps à déplacer des données, compressent des fichiers sous le nom d'un utilisateur qui ne se sert jamais d'un outil de compression, recueillent des gigaoctets de données sur un disque dur, ce qui est inhabituel. Quelqu'un se connecte sous le nom d'utilisateur d'un agent en ressources humaines et se met à consulter des numéros de cartes bancaires. Cela n'a pas de sens. Prenons comme exemple Target, un fournisseur en détail géant [qui, en 2013, a subi une cyberattaque foudroyante entraînant le vol des numéros de cartes bancaires et d'informations personnelles de millions de clients] ; le compte d'un fournisseur de systèmes de réfrigération avait été piraté, aussi [aux yeux de Target], ce fournisseur dérobait des milliers de données relatives aux cartes bancaires de ses clients à partir de la base de données financières de la société. Ces informations sont faciles à trouver si vous savez où chercher.

L'ICM : Quel est le point de départ pour une société qui souhaite se protéger ?

M. Jou : Quelle que soit la taille de la société, on a souvent une notion d'où se trouve la propriété intellectuelle la plus importante, qu'il s'agisse de documents de référence établissant les différences de votre société minière par rapport à une autre, de fichiers sur vos employés ou vos clients ou encore d'informations financières. Je recommande généralement de prendre du recul et de créer une liste. Où se trouvent vos informations les plus précieuses ? Quelles données ne doivent sous aucun prétexte parvenir à vos concurrents, ou être détruites ou dérobées ? Vous pouvez ensuite procéder à une évaluation afin de déterminer les coûts qui vous incomberaient pour protéger ces données. La solution pourrait consister à investir dans la technologie, dans les ressources humaines ou encore dans un procédé. Tout ne dépend pas forcément d'un logiciel. Je n'ai jamais rencontré de société, aussi petite soit-elle, qui n'a pas de données précieuses à protéger.

Traduit par Karen Rolland